En parallèle du développement de la technologie connectée, mûrit une appréhension toujours plus palpable concernant les formidables capacités dont est pourvu l'Internet des Objets.

C'est un fait indéniable : la technologie connectée s'accompagne d'immenses espoirs, menacés par une titanesque épée de Damoclès. Alors que le marché est en passe de quitter son stade embryonnaire, une lourde chape de plomb continue de recouvrir l'Internet des Objets et ses ramifications. Partons d'un constat : selon Markess, société d'études experte en digital, le principal frein sur le marché des objets connectés serait la sécurité. Pas une surprise selon vous ?

Chez Objetconnecte.com, malgré notre indéfectible enthousiasme autour de ce que l'apport de l'IoT promet en termes d'avancées économiques, médicales et sociales, force est de constater que cette projection dans le monde physique du Web est aussi vectrice de problématiques majeures. Et les exemples ne manquent pas : lampes intelligentes déficientes, zones d'ombres sécuritaires…si le thème de la sécurité est souvent abordé dans nos colonnes, il en est un qui est passé sous silence, bien que bruyamment sous-entendu. La question de la confiance est probablement celle qui s'avère capitale pour la prochaine étape de développement de l'IoT. Toujours selon la société Markess, 26% des personnes interrogés lors de l'étude citent le développement des usages autour des objets connectés comme élément déclencheur d'un projet de confiance numérique. Les prémices d'un débat déterminant pour l'IoT ?

Objets connectés: constat d'une défiance

Car c'est probablement le plus gros défi aujourd'hui de l'IoT , dont dépend son développement futur : acquérir ses lettres de noblesses avec la manière.

Pour correctement prendre en compte l'immensité du problème, il faut remonter à la genèse du piratage informatique : en 2000, le premier hacking formellement identifié selon le livre blanc de Cisco sur la sécurité numérique fait état de tout un écosystème sauvage détruit en Australie par la simple volonté d'un employé mécontent de son employeur. Plus récemment, la découverte du ver parasite Stuxnet en 2010 au sein des systèmes d'exploitation des centrales nucléaires iraniennes démontrait le développement fulgurant du piratage indirect : dès lors, la menace n'était plus limité par la spontanéité, mais se targuait d'être programmable et planifiable.

Imaginer une menace équivalente dans l'univers des objets connectés est la pierre d'achoppement majeure que devrait rencontrer cette technologie, qui est amenée à toucher des secteurs vitaux pour l'économie, avec l'intégration de l'Internet des objets industriel au secteur secondaire. Mais si l'économie est potentiellement vulnérable, la santé connectée est également l'un des secteurs les plus à risques autour de cette question. Ce marché en quête de crédibilité cristallise toutes les angoisses : que se passerait-il si un appareil chargé de surveiller les constantes d'une personne âgée venait à être piraté ? Quelles en seraient les conséquences sur le porteur ? Quelles responsabilités pour le constructeur ?

Cette réflexion sur la technologie connectée et sa sécurité, qui changera très probablement nos habitudes de consommation d'une façon ou d'une autre, tend à être considérée et conceptualisée de la façon la plus exhaustive possible pour lever définitivement le voile sur les risques d'utilisation et rassurer les plus critiques sur l'IoT. Ainsi trouve-t-on le fameux côté obscur de l'IoT : une technologie incertaine du fait de son manque de garanties.

Vers la chute de la vie privée ?

À l'échelle macroscopique, les données produites par les appareils connectés figurent elles aussi parmi les principales sources d'inquiétude. Outre les performances d'un objet connecté qui viendraient à en être perturbées sous l'action d'un piratage, les informations délivrées par celui-ci peuvent s'avérer tout aussi capitales pour un consommateur ou une entreprise.

La technologie cloud et le Big Data, autre composante de l'IoT, sont également perçus comme à risques. L'affaire Snowden contre la NSA (National Security Agency), la surveillance qu'exercerait Facebook vis-à-vis de ses utilisateurs et de leurs conversations privées, la récupération immodérée des entreprises de nos données personnelles émises pour affiner leurs choix marketing peut être perçu que comme la partie émergée de l'iceberg, ce qui peut amener un mouvement dépressionnaire de la confiance des consommateurs vis-à-vis des entreprises. Pourtant, loin est le but recherché par ces sociétés qui fondent leur crédibilité et leur prospérité sur l'avis que le client concède à l'entreprise, comme l'énonce le rapport du Boston Consulting Group sur la confiance accordée au Big Data.

La confiance est l'élément clé qui lie l'entreprise à ses clients. (…) Les études du BCG ont démontré que, dans un domaine aussi sensible que le Big Data, la confiance sera l'élément déterminant pour permettre à l'entreprise d'avoir le plus large accès possible aux données de ses clients, à condition qu'ils soient convaincus que ces données seront utilisées de façon loyale et contrôlée. (…) Les entreprises qui réussiront à le créer pourraient multiplier par cinq ou dix le volume d'informations auxquelles elles sont susceptibles d'avoir accès. Sans la confiance du consommateur, l'essentiel des milliards d'euros de valeur économique et sociale que le Big Data pourrait représenter dans les années à venir risquerait d'être perdu. – Rapport du Boston Consulting Group

Il est donc dans l'intérêt pour les sociétés axées sur le Big Data et le cloud de respecter ce sacro-saint principe de confiance réciproque entre elles et leurs consommateurs, bien que nous ne pouvons omettre les abus potentiels liés à l'utilisation de cette technologie. Mais ainsi se dessine un axe de réflexion à l'idée d'un IoT bien plus stable qu'on ne pourrait le croire, ou du moins, que l'on pourrait construire.

Les arguments pour lever le voile sur la question

De ce constat généraliste émane donc une appréhension, voire même une répulsion vis à vis de l'IoT. Pourtant, il s'agit de remettre la technologie dans son contexte afin de ne pas céder trop vite à une prise de position infondée.

Car malgré l'opacité inhérente de l'IoT et de ses composantes, les gardes fous de cette technologie existent. En France par exemple, la CNIL (Commission Nationale de l'Informatique et des Libertés) chargée de fournir un cadre législatif aux questions portant sur la protection des données, s'est déjà illustrée en décembre 2013 en infligeant à Google une sanction pécuniaire de 150 000 euros pour l'utilisation combinée de données personnelles issues de l'ensemble de ses services, insuffisamment décrite dans sa politique de confidentialité. Pour la CNIL, Google n'informait pas dans les détails ses utilisateurs sur les conditions et les finalités de traitement de leurs données personnelles (informations incomplètes ou trop approximatives), ne leur donnant ainsi aucune possibilité d'exprimer leur consentement libre et éclairé. Depuis lors, Google a modifié ses règles de confidentialité, toujours selon le rapport du Boston Consulting Group.

Néanmoins, la CNIL demeure un organisme national dans l'écosystème international et sans frontières que représente Internet. Et en toute honnêteté, personne ne peut croire qu'une simple amende de 150 000 euros peut aussi aisément faire fléchir une entreprise capitalisée à près de 555 milliards de dollars en 2016. Dès lors, la mise en place d'un système commun et reconnu à l'échelle mondiale est indispensable pour parvenir à une protection organisée et fiable des données transitant sur Internet, quelques soient leurs formes. À ce sujet, la CNIL vient d'opérer un geste envers la politique américaine autour de la confidentialité des données, le Privacy Shield, devenue « essentiellement conforme » aux attentes des droits fondamentaux à la vie privée et à la protection des données garantis tant par la Convention européenne des droits de l'Homme ainsi que par la Charte des droits fondamentaux de l'Union européenne. Un début de consensus international ? Celui-ci, pour être à l'image d'un IoT conforme à ses valeurs premières de liberté, devra se réaliser entre les constructeurs, les opérateurs, les instances publiques et internationales ainsi qu'avec les consommateurs.

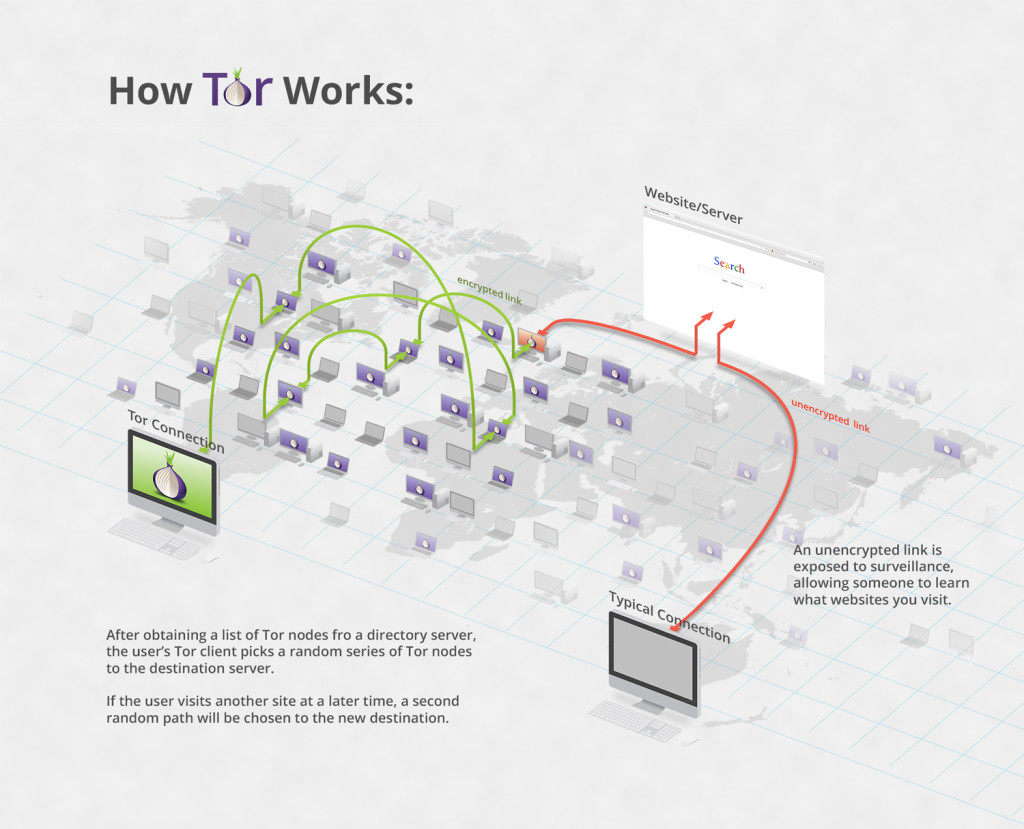

Enfin, la technologie est souvent la réponse à la technologie. La piste de Tor, le routeur dit en « oignon » utilisé pour sécuriser le « Dark Internet« , pourrait bien mener à une sécurisation complète et tant attendue des appareils connectés domestiques. La patience reste encore de rigueur.

3 questions à l'expert

Les sources d'inquiétudes autour de l'IoT sont-elles vraiment valables ? En quoi peuvent-elles nuire au développement de l'IoT ?

Oui, ces sources d'inquiétudes sont réellement valables. Mais elles ne nuiront pas au développement de l'Internet des Objets. Il y a un besoin exprimé en terme de sécurité envers cette technologie, et sur l'ensemble des constructeurs du marché , il y en a qui respectent plus que d'autres cette obligation de résultats dans l'objectif d'une protection du consommateur.

Il faut prendre aussi en compte que les objets connectés sont par nature très difficiles à sécuriser, et par conséquent particulièrement sujet aux attaques. Mais pas question de tomber dans la fatalité : il faut noter également que cette difficulté au niveau de la sécurisation de l'objet est due à la précipitation au niveau de l'élaboration même de la technologie. À l'image d'Internet lors de sa phase originelle d'expansion, l'euphorie a supplanté la prudence dans l'esprit des constructeurs, les conduisant à mettre de côté des paramètres essentiels indispensables à la sécurité des objets connectés.

Car un objet connecté doit aujourd'hui être en mesure d'assurer sa sécurité seul. Comme il n'est pas toujours caché derrière un pare-feu ou à une box, celui-ci doit posséder une sécurité propre et indépendante. C'est ce paramètre là qui a bel et bien été ignoré, mais les fabricants s'intéressent désormais un peu plus à ces problématiques et tendent à mettre au point de nouvelles défenses autour de leurs produits.

Selon vous, vers quelles solutions doivent se tourner les entreprises de l'IoT pour demeurer crédibles en terme de sécurité ?

Sécuriser un objet connecté requiert un process long et régulier, qui ne s'effectue pas le jour J correspondant au lancement du produit : il faut tester l'appareil tous les jours pour éprouver la capacité de résistance et d'adaptabilité de son système de sécurisation. Une entreprise doit prendre en compte une large gamme de paramètres lors de l'élaboration de la sécurité d'un objet, comme la mutabilité des menaces liées aux monde informatique.

La sécurité d'un objet connecté passe par une phase de test qui doit prendre en compte de tous les scénarii possibles concernant les éventuelles attaques qu'aura à subir le terminal connecté, pour établir une protection solide et efficace. C'est donc de la responsabilité de l'entreprise de mettre au point une stratégie concernant la sécurité à appliquer à chaque appareil, et ce n'est qu'au prix de cet effort qu'elle pourra obtenir un statut de constructeur fiable et digne de confiance.

On observe qu'une corrélation est faite entre le prix et le degré de sécurité de chaque appareil sur le marché, vous partagez ce point de vue ? À terme, y'aura t-il une dichotomie de l'IoT ?

Malheureusement, c'est ce que je crains. Et on aura tendance à aller vers cette dynamique, si aucun changement n'est fait au préalable, où il y aura un marché destiné aux consommateurs disposant de moyens suffisants pour s'offrir un objet connecté performant et suffisamment protégé pour une utilisation sans risques, et un autre en parallèle où les prix abordables n'auront que pour objectif de dissimuler le véritable prix de votre vie privée, potentiellement livrée en pâture aux hackers et à d'autres personnes mal intentionnées.

Pourtant, cette polémique autour de la sécurité des objets connectés n'a pas lieu d'être. La configuration de la protection d'un objet, en terme de coût, reste lié à la nature de l'objet mais demeure dans la plupart des cas particulièrement faible, compte tenu des moyen²s dont disposent les constructeurs. De plus, c'est l'occasion pour l'entreprise qui manifeste un intérêt accru pour une sécurisation efficace de ses produits d'obtenir un retour sur investissement direct : dans ce marché, chaque entreprise qui sera garante d'une véritable crédibilité gagnera la confiance du consommateur et une clientèle fidèle.

En d'autres termes, un code de valeur doit s'appliquer aux développeurs et aux constructeurs de ce secteur économique pour qu'il concrétise tous les espoirs et les promesses qu'il génère : disponibilité, intégrité, sécurité sont ces maîtres mots.

[author title= »Mohammed Boumediane, CEO HTTPCS » image= »https://www.objetconnecte.com/wp-content/uploads/2016/08/Copie-de-1E02C503-A224-4571-990A-21BFE51E6E12.jpg »] Président fondateur du leader européen de la cybersécurité ZIWIT. Basée à Montpellier, cette société innovante experte en sécurité applicative et protection des données édite les solutions automatisées HTTPCS qui séduisent rapidement par leur fiabilité, leur simplicité d'utilisation et leur couverture complète. HTTPCS affirme sa position de leader européen de la cyber sécurité en protégeant quotidiennement les objets connectés et les applications web de plus de 9 200 clients à travers le monde, du grand-compte à la PME. [/author]

- Partager l'article :