Anonymiser les communications d'un objet à l'autre. Ca vous semble impossible ? Aymeric Vitte, un chercheur indépendant spécialisé dans les technologies Internet, a planché sur ce projet avant de lancer Peersm.

Peersm, c'est un peu le phœnix qui renaît de ses cendres. C'est, en tous cas, la continuation d'une première startup qu'Aymeric Vitte avait lancé en 2005, Naïs. « La structure juridique n'est pas encore lancée car je cherche des financements« , explique-t-il. La technologie, elle, est toute trouvée et déjà opérationnelle.

En référence à Edward Snowden

Le nom vient de peer-to-peer, le fait de partager des fichiers entre différents ordinateurs. La dénomination “peer to peer” est souvent utilisé pour les téléchargements illégaux de fichiers, films et musiques.

« Et c'est assez difficile de trouver un nom de domaine », renchérit Aymeric Vitte.

Mais Peersm renvoie aussi au PRISM, le programme de surveillance électronique de la NSA dénoncé par Edward Snowden, qui collectait des renseignements grâce à des communications et des informations qui transitaient sur Internet. Le ton est donné.

[author title= »Aymeric Vitte » image= »https://media.licdn.com/mpr/mpr/shrinknp_400_400/p/1/000/079/122/3daa852.jpg »]Après une classe préparatoire, Aymeric Vitte a été formé à Telecom ParisTech entre 1992 et 1995. Il a ensuite été embauché par Alcatel en tant que directeur des opérations internationales. Même si le poste de manager lui plaisait, il croulait sous la paperasse et désirait rester proche de tout ce qui est technique. Il a donc lancé une première startup en 2005 (Naïs), spécialisée dans le développement d'applications informatiques. En 2012, il a lancé iAnonym, une technologie qui permet de cacher le nom de domaine des pages que l'on visite. Son credo ? Protéger les gens.[/author]

Une technologie qui utilise la puissance de javascript…

La technologie est basée sur le projet node-tor, qui est « une implémentation javascript du Tor protocol », développée par Aymeric Vitte. Javascript est un langage de programmation transparent, souvent décrié comme peu sécurisé ou trivial par ceux qui ne le connaissent pas. Mais selon Aymeric Vitte, il est au contraire parfait pour anonymiser les conversations et s'appliquer à la fois côté client et serveur.

Le Tor protocol, de son côté, permet aux utilisateurs de cacher leurs emplacements sur le Web. Il ne faut cependant pas confondre avec le Tor network, aussi appelé “darkweb”, la face cachée de l'Internet, où circulent entre autre des services illégaux, vidéos pédopornographiques et cybermarchés noirs. L'utilisation du Tor Network permet à ses utilisateurs de devenir impossibles à identifier.

La technologie développée par Peersm est donc un langage que l'on peut directement installer sur un navigateur et qui permet de bénéficier des services offerts par le Tor protocol.

Un autre plus développé par Aymeric Vitte, c'est l'utilisation de node.js, une technologie avant-gardiste et de plus en plus prisée par les développeurs. Pour faire simple, node.js bénéficie de toute la puissance de javascript tout en étant mobile.

En effet, il permet de faire du javascript directement sur un serveur, donc en-dehors du navigateur, pour développer – entre autres – des sites web dynamiques.

…pour mieux s'adresser aux objets connectés

Maintenant que vous comprenez un peu mieux le fonctionnement de la technologie, vous êtes en droit de vous demander pourquoi utiliser du javascript.

« C'est un langage très léger, qui permet plus facilement d'intégrer Peersm dans un objet connecté ou dans une box, ou dans un système d'exploitation mobile comme Firefox OS »

En effet, avec ses 500 ko, la technologie est plus légère qu'une photo haute définition.

Tout le monde est au courant : les objets connectés envoient des données aux fournisseurs. C'est même leur principe, afin d'adapter l'offre à la demande. Peersm propose donc, pour les utilisateurs le désirant, de bloquer le traçage des données récoltées par leurs objets connectés.

L'échange se fera selon le modèle consumer to consumer (C2C), sans passer par des intermédiaires. C'est une réponse au modèle actuel du stockage d'informations sur Internet, qui sont centralisées à n'importe quel endroit. Comme n'importe quel site peut être piraté, le modèle n'est pas sécurisé.

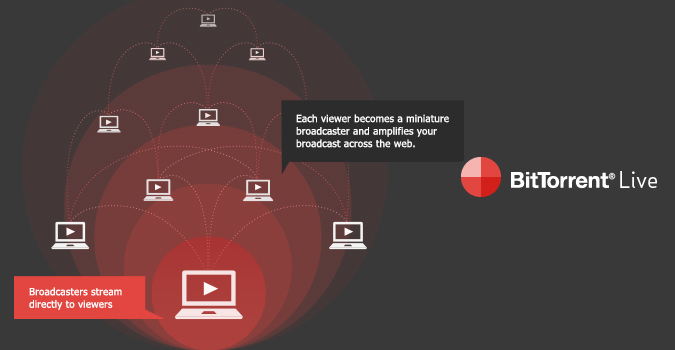

« Chaque peer sera connecté sans savoir qui passe par eux ni sans savoir qui est qui », explique Aymeric Vitte. Un modèle qui rappelle beaucoup le téléchargement par Torrents, mais sécurisé.

“Le mieux reste l'auto-financement”

Le modèle économique le plus répandu sur le web est celui d'ajouter des éléments intrusifs pour traquer les utilisateurs et cibler leurs profils. Or, avec Peersm, hors de question de tracer les internautes, puisque le but est de les rendre anonyme.

“Je ne pouvais pas non plus les faire payer car ça deviendrai un moyen de désanonymisation. Même en utilisant les bitcoins, que le grand public ne maîtrise pas”

Il a donc utilisé une technologie sous-jacente, node-Tor, permettant d'anonymiser à la demande tout ce que l'utilisateur veut. Le programme peut s'installer dans un objet connecté et une box Internet. Ce service, par contre, n'est pas gratuit.

“Je me suis aussi appuyé sur certains financements d'organisations soutenant la défense de la vie privée sur Internet ainsi que sur des financements de recherche”

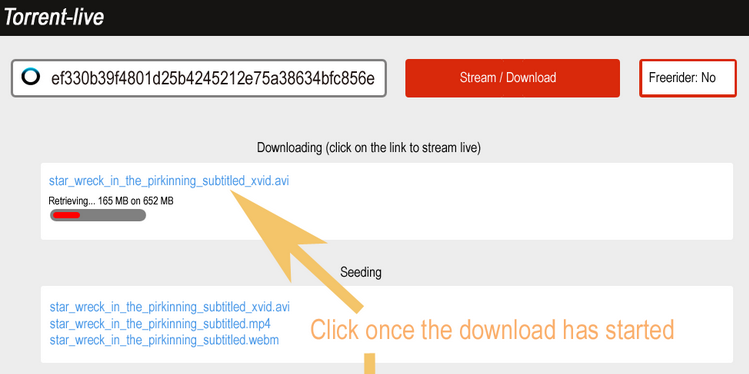

Mais le mieux reste l'auto-financement. D'où son second projet: torrent-live, permettant de protéger ses activités sur le réseau bittorent. Là, le modèle économique est clair: Aymeric Vitte propose de vendre une blocklist dynamique, voire l'étude qui a mené à sa création, contenant en temps réel les adresses IP des espions à bloquer.

Comment utiliser Peersm ?

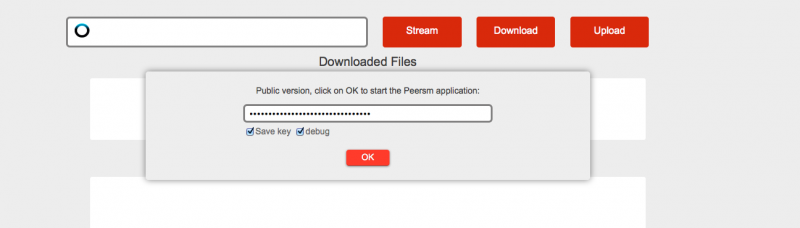

Pas d'installation, pas de plugins… Contrairement à ce que l'on pourrait penser, il est très simple d'utiliser Peersm actuellement. Le programme fonctionne sur n'importe quel navigateur supportant les dernières technologies (file API, indexedDB, webRTC, etc.). N'importe quel Smartphone ou objet connecté disposant d'un navigateur moderne peut donc en profiter.

Et la limite de la technologie est là: elle ne fonctionne qu'avec des objets connectés disposant d'un navigateur moderne. Sinon, l'échange ne va que dans un sens: vous ne pouvez que crypter des fichiers envoyés depuis votre tablette, ordinateur ou Smartphone vers l'objet connecté. L'échange sera sécurisé et les données envoyées sur votre objet, anonymisées.

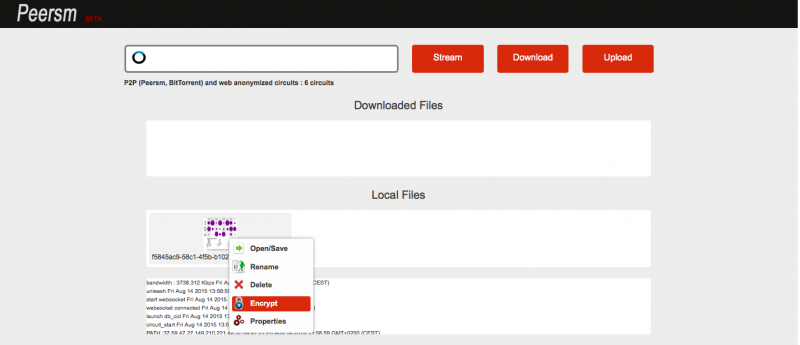

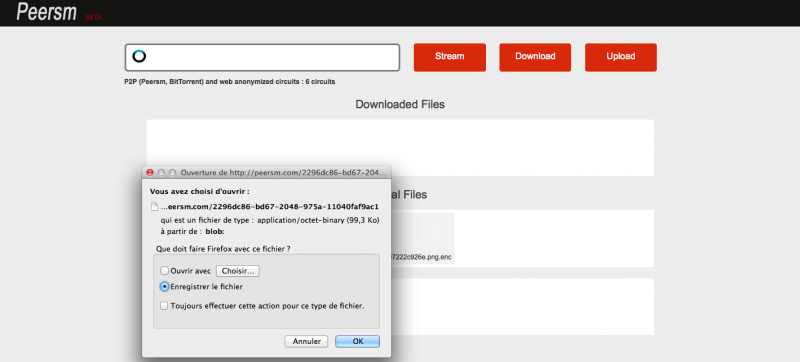

Il suffit de se rendre sur son site Internet et de télécharger un fichier personnel, avec le bouton « Upload », en local, le site ne sait rien de ce que vous faites.

Une fois le fichier chargé dans les fichiers locaux, il vous suffit de cliquer dessus et de le crypter, grâce à l'option « Encrypt », optionnel vu que les échanges sont déjà chiffrés, mais utile pour plus de sécurité.

Vous obtenez alors un second fichier, que vous pouvez partager de votre objet connecté, en toute sécurité, et télécharger d'autres fichiers chez d'autres utilisateurs Peersm de la même manière.

Vous pouvez aussi entrer une url de vidéo ou un lien torrent dans la barre de téléchargement et regarder le streaming ou charger l'url d'un fichier et le télécharger vers votre ordinateur.

Les plus attentifs l'auront remarqué : le site est encore en version beta. On vous invite donc à ouvrir l'œil sur les futures améliorations… qui ne sauraient tarder.

Peersm n'étant pas encore dans sa phase finale, les gens doivent l'utiliser pour qu'il ait du succès. Sa grande force, c'est qu'un navigateur va finalement agir comme un serveur grâce à la technologie WebRTC entre autres. Aujourd'hui, le concept d'anonymisation des communications fonctionne, mais les internautes doivent passer par des serveurs spécifiques. Avec Peersm, l'expérience utilisateur est simplifiée.

Le côté technique, car il a fallu que tout rentre dans un navigateur : la crypto, le streaming de données, etc. Les navigateurs d'aujourd'hui peuvent être utilisés comme des serveurs, donc ils sont très occupés et même si cela progresse sans cesse leur capacité de traitement, pourtant très honorable ,reste limitée, donc il faut tout optimiser.

De bien mettre de l'argent de côté parce que tout le monde essaie de vous en prendre, que ce soient les clients ou les partenaires (ou, évidemment, l'administration), mieux vaut garder l'argent pour avoir les moyens de payer de très bons collaborateurs. Le financement, c'est le nerf de la guerre. Les incubateurs peuvent informer sur différentes méthodes, comme le crédit impôt recherche. En complément, même si les dossiers sont lourds à constituer et longs à instruire, il faut essayer d'utiliser les leviers, comme les financements BPI France ou Européens.

L'apparition du projet. Quand j'ai lancé Peersm, je n'avais pas prévu que ce serait un peer- to-peer complet, ie en utilisant la bande passante en mode multi-peer, mais c'est ce que les utilisateurs ont demandé. Des internautes ont même cherché à le faire fonctionner en Chine car il passe le fire-wall chinois. Sans compter que le projet a eu une bonne note à certains concours de la commission européenne. Et j'ai eu de très bons retours, beaucoup de personnes l'ont trouvé intéressant.

J'ai souvent entendu : « C'est un projet intéressant mais nous ne pouvons pas encore le financer ». J'ai déposé des dossiers du côté de la commission européenne, ou autres fonds de recherche orientés sécurité et vie privée, avec des retours très positifs à chaque fois mais il reste difficile d'atteindre le financement nécessaire.. Donc je me suis surtout beaucoup auto-financé car ce n'est pas un projet très cher (si l'on oublie mon taux horaire « virtuel »): il y a beaucoup de développement et mes seuls coûts sont des achats de serveurs.

- Partager l'article :