Dans la journée du 27 juin, Petya a provoqué la panique dans les services informatiques de nombreuses sociétés à travers le monde. Le ransomware a touché 2000 entreprises selon Kapersky.

Alors que le monde entier s'alarmait de la croissance des Botnets rassemblés à l'aide des objets connectés non sécurisés, voilà que les ransomware, en bon français rançongiciels, se propagent au sein des entreprises à travers le monde.

Après Wannacry et Petya, les gouvernements et les entreprises ont été touchés en fin de journée du 27 juin par une cyberattaque qui a commencé en Ukraine. Elle s'est vite propagée en commençant par la Russie, puis les États Unis, l'Europe et l'Asie.

En France, plusieurs entreprises dont Saint-Gobain et la SNCF ont fait face à cette cyberattaque “sans précédent” selon le secrétaire d'État au numérique Mounir Mahjoubi. Le parquet a d'ores et déjà ouvert une enquête en flagrance.

Petya, une variante encore plus agressive de Wannacry

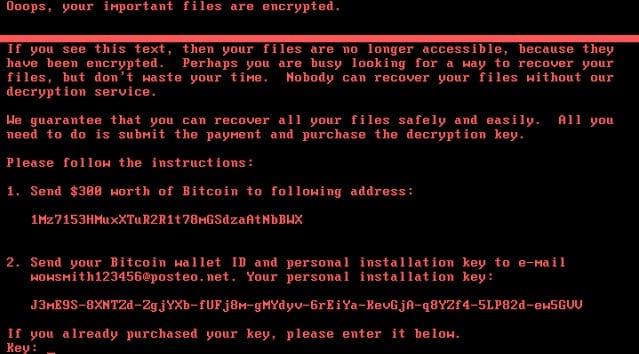

Cette cyberattaque nommée GoldenEye par Bitdefender est une variante du ransomware Petya, variante aussi appelée Nyetya ou NotPetya. Une fois que le virus est introduit dans un système informatique Windows (XP, 7 et 10) d'une entreprise, il chiffre les données stockées sur les disques durs des ordinateurs et un message apparaît sur les écrans des ordinateurs réclamant l'équivalent de 300 de dollars à payer en Bitcoin par poste infecté avant de les faire redémarrer en boucle. Comme les recommandations de l'ANSSI le précisent, il ne faut surtout pas payer cette somme.

Les différents analystes de sécurité ont étudié le fonctionnement de ce petit frère de Petya. Selon le concepteur d'antivirus Bitdefender, ce dernier fait appel à deux couches de chiffrement pour bloquer les fichiers stockés et les fichiers systèmes. L'entreprise précise par ailleurs que le but des attaquants ne serait pas d'extorquer de l'argent, mais bien de détruire les données chiffrées. Pour preuve, l'analyste démontre que le système de paiement est compliqué pour l'utilisateur, comme en témoigne la longue clé à rentrer pour débloquer les machines.

La filiale de cybersécurité Talos de Cisco explique le mécanisme de propagation de Nyetya en trois points. Les cyber attaquants ont une nouvelle fois profité de la faille EternalBlue développée par la NSA, utilisée également par Wannacry, des outils Psexec et Windows Management Instrumentation, deux utilitaires intégrés nativement dans Windows. Contrairement à Wannacry, il n'y a pas encore de solution pour déchiffrer les fichiers.

Des solutions simples, mais coûteuses pour éviter Petya

À cette heure, on ne peut parler d'attaque “sans précédent” par l'intermédiaire de cette variante de Petya. L'entreprise Kapersky a dénombré près deux mille entreprises touchées, bien loin des 50 millions d'ordinateurs paralysés en 10 jours par le virus ILOVEYOU en 2000. Mais moins de deux mois après l'attaque Wannacry et Petya, cela montre bien la faiblesse des démarches de protection informatique qui n'ont pas effectué le correctif distribué par Microsoft pour empêcher l'exploitation du bug.

Il faut bien évidemment rappeler que ce type d'opération peut bloquer les outils de production des usines et prendre un certain temps. Il y a également une politique de sauvegarde de données à modifier afin de ne pas laisser de fichiers sur les ordinateurs connectés au réseau d'entreprise. De même pour les futurs capteurs connectés qui peupleront les usines.

- Partager l'article :